Linux中一对多配置日志服务器的详细步骤

目录

- 配置发送端:从server发送到syslog

- 配置接收端:配置协议,端口号,接收条件,存储位置

- 取消注释如下代码:

- 接收条件配置

- 创建日志接收模板

- 结语

配置发送端:从server发送到syslog

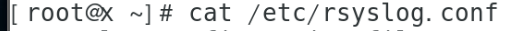

打开以下文件

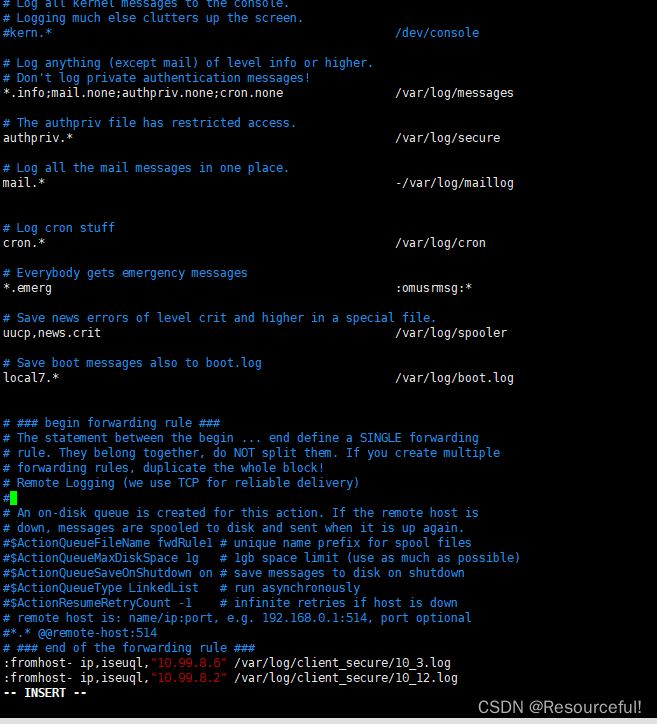

在第90行(附近也行)输入以下代码,authpriv代表所有级别的登录日志,@@代表tcp,172.168.2.100代表目标ip,514代表目标端口号,保存退出

authpriv.* @@10.99.8.6:514

配置接收端:配置协议,端口号,接收条件,存储位置

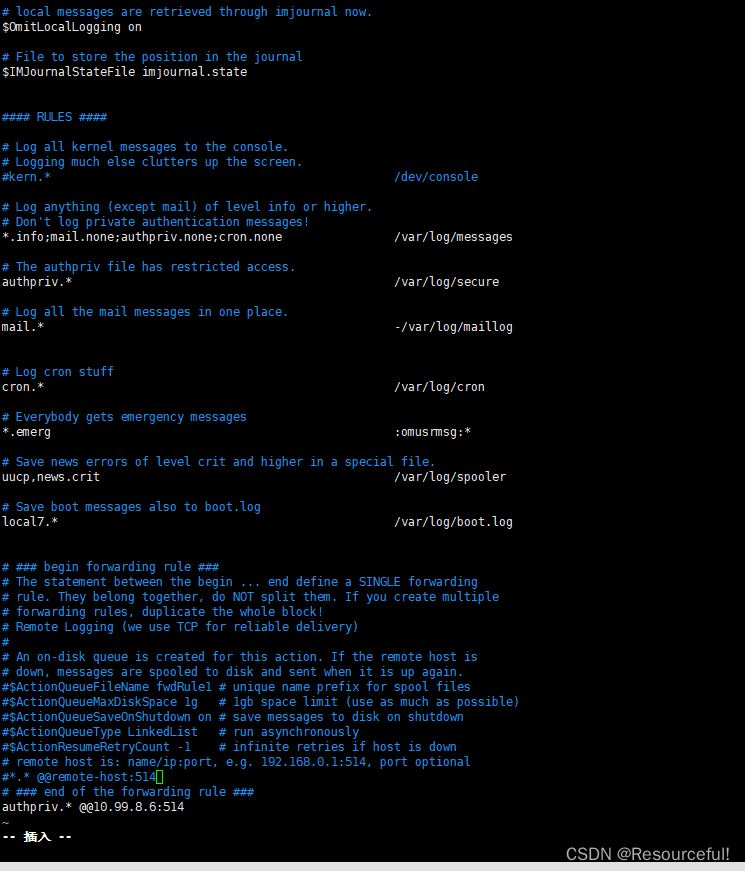

输入以下代码设置协议和端口号

取消注释如下代码:

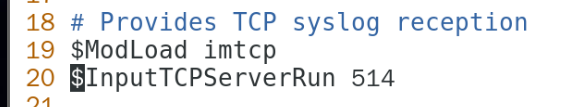

接收条件配置

:fromhost- ip,iseuql,"10.99.8.6" /var/log/client_secure/10_3.log :fromhost- ip,iseuql,"10.99.8.2" /var/log/client_secure/10_12.log

:fromhost-ip,iseuql,”172.16.2.100”是设置条件:ip是172.16.2.100,后面是设置位置

保存退出

重启日志服务并查看端口514

systemctl restart rsyslog.service

进入/var/log下查看文件夹是否创建

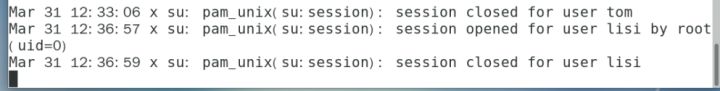

在接收端输入 tail -f /var/log/client_secure/10_3.log监控此文件的内容

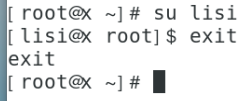

触发日志,在发送端切换用户

接收端成功收到日志

配置完成

方式2:模板

创建日志接收模板

接下来的这步,需要我们来为远程消息创建模板,并告知rsyslog守护进程如何记录从其他客户端机器所接受到的消息。

使用文本编辑器来打开 /etc/rsyslog.conf,然后在GLOBAL DIRECTIVE块前追加以下的模板。

$template RemoteLogs,"/var/log/%HOSTNAME%/%PROGRAMNAME%.log" **.* ?RemoteLogs& ~

在此对该模板进行简单解释,$template RemoteLogs(这里“RemoteLogs” 字符串可以为任何其他的描述性的名称)指令使rsyslog后台进程将日志消息写到/var/log下的单独的本地日志文件中,其中日志文件的名称是基于远程日志发送机器的主机名以及生成该日志的应用程序名进行定义的。其中第二行暗示了我们将RemoteLogs模板应用到所有接收到的日志上。

符号”& ~”表示了一个重定向规则,被用来告知rsyslog守护进程停止对日志消息的进一步处理,并且不要在本地写入。如果没有使用该重定向规则,那么所有的远程消息都会在写入上述描述的日志文件之外同时被写入到本地日志文件,这就意味着日志消息实际上被写了两次。使用该规则的另外一个结果就是syslog服务器本身的日志消息只会被以该机器主机名命名的专有文件中。

如果你想要的话,也可以使用下面的模式对特定的设备或严重性级别使用新的模板直接来记录日志消息。

[facility-level].[severity-level] ?RemoteLogs

例如:

将全部优先级别的所有内部用户验证消息指定为RemoteLogs模板:

authpriv.* ?RemoteLogs

将所有系统进程中除开mail、用户验证和cron消息之外的进程产生的消息级别的日志指定为RemoteLogs模板:

*.info,mail.none,authpriv.none,cron.none ?RemoteLogs

如果我们想要将所有从远程客户端接受到的消息写入到一个以它们的IP地址命名的单个文件中,可以使用以下的模板。在此我们为该模板赋予了“IpTemplate”名称。

$template IpTemplate,"/var/log/%FROMHOST-IP%.log" *.* ?IpTemplate & ~

在我们启用rsyslog守护进程并编辑好配置文件之后,需要重启该守护进程。

在 Debian,Ubuntu 或 CentOS/RHEL 6中:

$ sudo service rsyslog restart

在 Fedora 或 CentOS/RHEL 7中:

$ sudo systemctl restart rsyslog

我们可以通过netstat命令来验证rsyslog守护进程是否正常工作。

$ sudo netstat -tulpn | grep rsyslog

在UDP监听端口下工作的rsyslog守护进程会有类似下面的输出。

udp 0 0 0.0.0.0:514 0.0.0.0:* 551/rsyslogd udp6 0 0 :::514 :::* 551/rsyslogd

如果rsyslog守护进程被设置在TCP连接端口,那么应该有类似下面所示的输出。

tcp 0 0 0.0.0.0:514 0.0.0.0:* LISTEN 1891/rsyslogd tcp6 0 0 :::514

结语

到此这篇关于Linux中一对多配置日志服务器步骤教程的文章就介绍到这了,更多相关Linux配置日志服务器内容请搜索以前的文章或继续浏览下面的相关文章希望大家以后多多支持!

- 排行榜

- DNS服务器可能不可用的解决方法

- 1. 详解Tomcat中查看JVM内存使用情况

- 2. 解决ubuntu安装软件时,status-code=409报错的问题

- 3. 在windows server 2012 r2中安装mysql的详细步骤

- 4. 教你如何通过JConsoler监控Tomcat的JVM内存

- 5. zabbix监控Nginx/Tomcat/MySQL的详细教程

- 6. win10系统安装Nginx的详细步骤

- 7. Linux系统配置(服务控制)详细介绍

- 8. win10下FTP服务器搭建图文教程

- 9. idea配置tomcat必坑指南图文详解

- 10. 阿里云windows server2019配置FTP服务的完整步骤

网公网安备

网公网安备